Orange Cyberdéfense (OCD) a découvert une faille critique (CVE-2025-32432) sur le logiciel Craft CMS. OCD nous a sollicité pour que nous travaillions ensemble à l’identification du nombre de machines vulnérables sur Internet. Ce billet vous présente les informations essentielles concernant cette CVE.

Cette faille est-elle vraiment critique ?

Oui. C’est aussi simple que cela. Il s’agit d’une exécution de code arbitraire, à distance, et sans authentification. Le score CVSS est de 9.8, même si, comme nous le répétons régulièrement, chez ONYPHE, on ne regarde pas les scores CVSS.

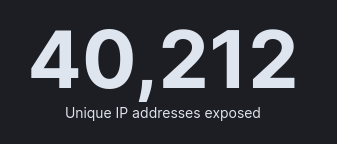

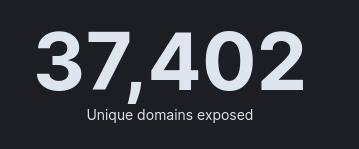

Il s’agit d’un produit largement exposé sur Internet car il permet de publier du contenu. De nombreuses entreprises l’utilisent. Plus de 40,000 adresses IP représentant plus de 37,000 noms de domaines exposent ce logiciel sur Internet, d’après nos données.

Tous les red flags se rapportant à notre méthode de classification de la criticité d’une vulnérabilité sont là :

- Exploitable à distance

- Sans authentification

- Exécution de code arbitraire ou fuite de données d’authentification

- Produit largement utilisé

- Par des grandes entreprises

Notre score, qui est binaire, note donc cette CVE : 1. Cette vulnérabilité sera exploitée et fera des dégâts.

Le système de scoring que nous utilisons afin de déterminer si nous devons ajouter une méthode de détection à notre solution de gestion de la surface d’attaque est très simple :

- Coche toutes les cases décrites plus haut

- Oui : la note est de 1

- Non : la note est de 0

- Si notre scoring hautement prédictif échoue, que l’actualité nous montre que la faille est exploitée et qu’elle est exploitée « in the wild« , nous passons le score à 1 et nous l’ajoutons dans notre solution

De plus, pour que nous puissions ajouter une détection à notre moteur, nous devons trouver un moyen pour identifier la faille de manière non-intrusive. Nous respectons les lois Françaises. Donc, toutes les vulnérabilités de score 1 ne sont pas identifiables par notre solution.

Nous devons toutefois préciser qu’ONYPHE n’est pas un scanner de vulnérabilités. Nous cherchons uniquement à identifier les failles réellement exploitées par les cybercriminels. Pour toutes les autres failles inutiles, il y a de nombreux produits ou solutions SaaS de « vulnerability management« .

Existe-t-il un PoC ?

Oui, il y en a un. Rendez-vous sur l’article de blog d’OCD pour les détails.

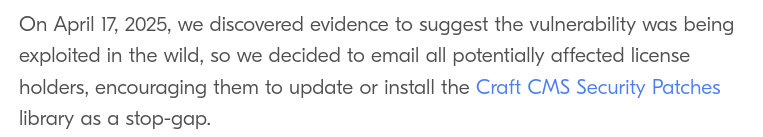

Aussi, selon l’éditeur, elle serait déjà exploitée « in the wild » :

Collaboration OCD/ONYPHE

OCD nous a contacté suite à la découverte de cette CVE par leurs équipes. Ils souhaitaient avoir une liste de machines exposant ce CMS sur Internet. Nous avons collaboré avec eux en leur transmettant les informations demandées pour qu’ils puissent, de leur côté, se rendre compte du nombre de machines vulnérables.

Nous avons fait de même. Pour nos clients, l’identification des Craft CMS vulnérables est maintenant intégrée dans notre solution de gestion de la surface d’attaque.

Nombre de machines vulnérables

Le nombre total de machines vulnérables au 20 avril 2025 était de :

- 8,137 adresses IP uniques représentant :

- 12,168 unique domains

- 15,093 unique FQDNs

On voit très bien les adresses IP partagées qui hébergent plusieurs noms de domaines. ONYPHE est en capacité de voir cela car nous scannons aussi des URL complètes, c’est à dire en utilisant le Virtual Host via l’en-tête HTTP Host.

La plupart des solutions de gestion de la surface d’attaque, qui ne scannent pas des URL, risquent de passer à côté des machines vulnérables…

Conclusion

Si vous utilisez ce produit, patchez. Vite. De nos jours, les cybercriminels exploitent les nouvelles failles dans les 24 heures.